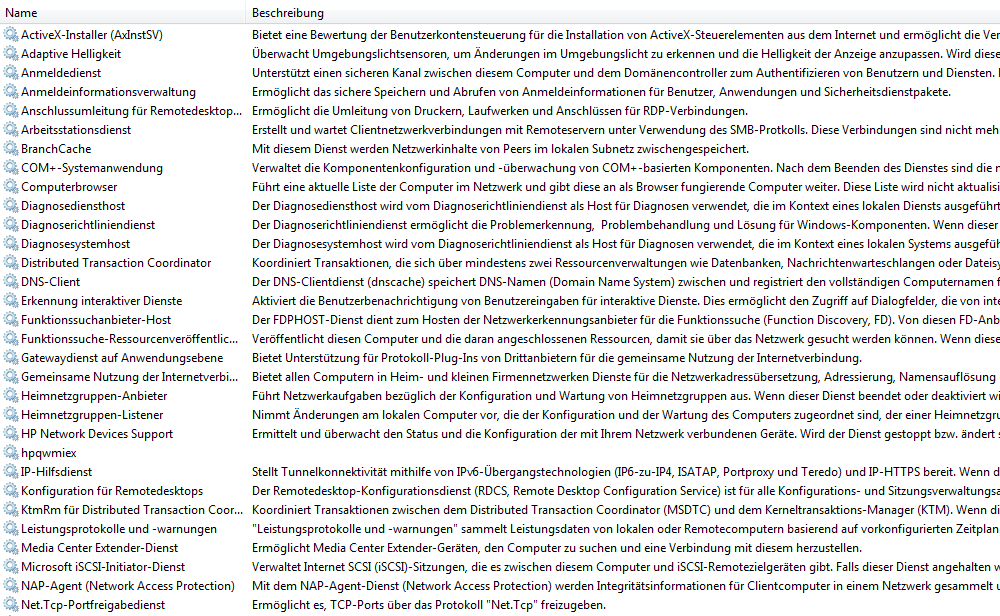

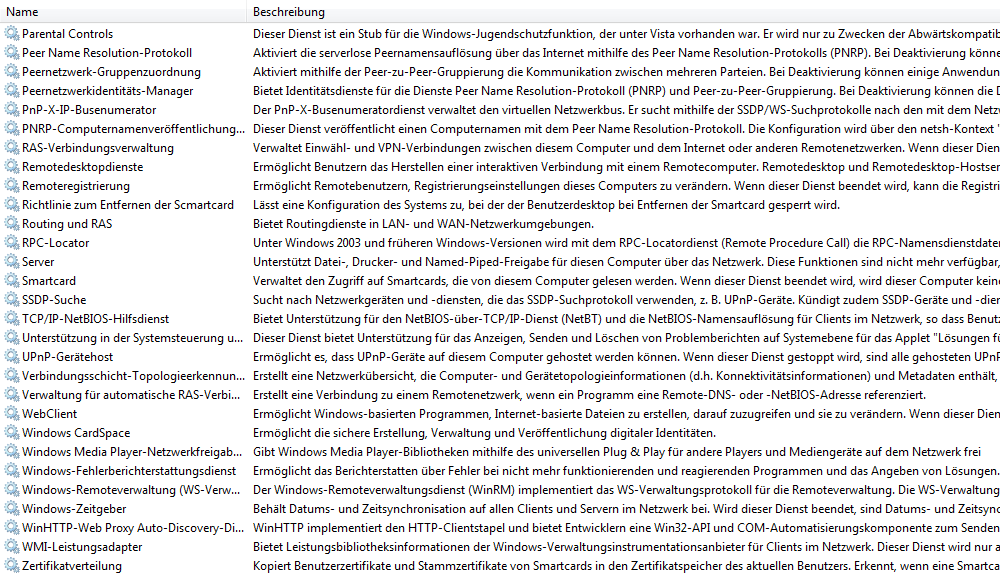

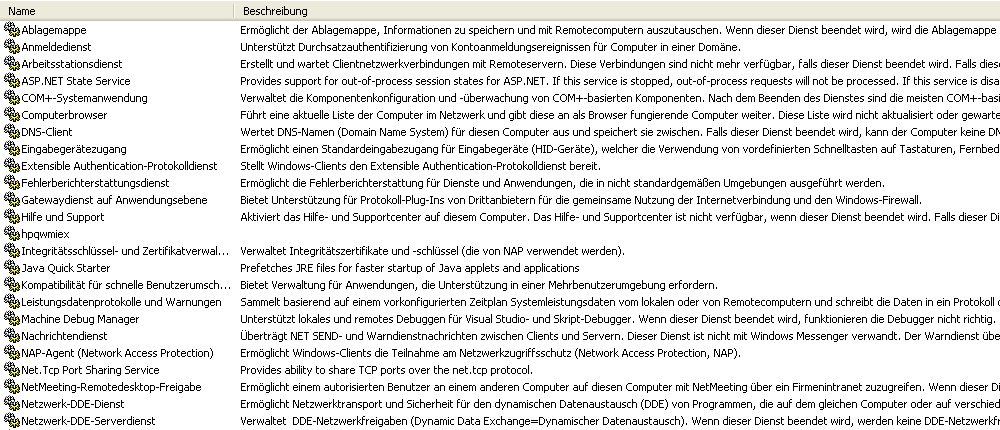

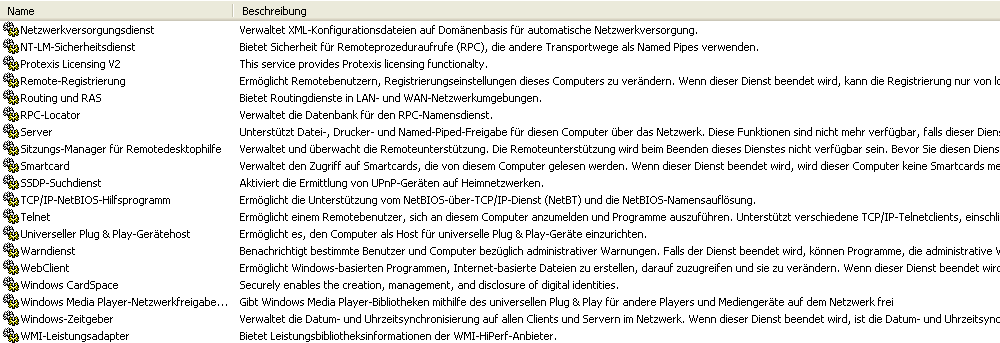

| Arbeitsstationsdienst | SMB Protokoll, die MS-Windows Kopie von NFS (Network File System). Nicht nötig für normale Internetnutzung. Im Moment (10. September 2010) eine Schwachstelle in MS-Windows. |

| Funktionssuche-Ressourcenveröffentlichung |

Dieser Dienst wird nicht

für die Internet-Protokolle IPv4 usw. benötigt sondern nur

für Netzwerke mit MS-Windows Servern. |

| hpqwmiex |

Es gibt keinen

Erklärungstext zu diesem Dienst. Irgendwas für den Compaq 610

oder für einen HP Drucker? |

| IP-Hilfsdienste |

Nur nötig für IPv6

über IPv4 Tunneling. |

| Media Center Extender-Dienst |

Zum Anhören von

Audio-Streams über MS-Windows Media Player ist dieser Dienst nicht

nötig. |

| Net.Tcp-Portfreigabedienst |

Irgendein MS-Windows Protokoll welches TCP/IP benutzt. Auf jeden Fall nicht das normale TCP. Nicht nötig für normale Internetnutzung. |

| Routing und RAS |

Um ins Internet zu gehen mit

Computer und DSL ist kein Routing nötig (der Kutscher kennt den

Weg auch so...) |

| TCP/IP-NetBIOS-Hilfsdienst |

NetBIOS ist das veraltete

Netzwerkprotokoll von IBM und MS-Windows aus dem letzten

Jahrtausend. |

| WebClient |

WebDAV. Nicht

nötig für normale Internetnutzung. Im Moment (10. September

2010) eine Schwachstelle

in

MS-Windows. |

| WinHTTP-Web Proxy

Auto-Discovery-Dienst |

WPAD.

Nicht

nötig

für

normale

Internetnutzung.

Im

Moment

(10.

September

2010)

unter

Verdacht

eine

Schwachstelle

in

MS-Windows

zu

sein. |

| Netzwerkspeicher-Schnittstellendienst Netzwerklistendienst NLA (Network Location Awareness) Netzwerkverbindungen DHCP-Client |

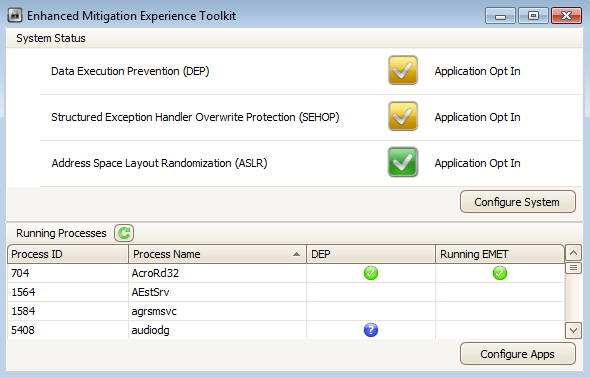

| rem EMET-Adobe-Reader.bat rem Diese Batch Datei mit Rechts-Klick und "Als Adminstrator ausführen" C: cd \Program Files\EMET EMET_Conf.exe --add "C:\Program Files\Adobe\Reader 8.0\Reader\AcroRd32.exe" pause |

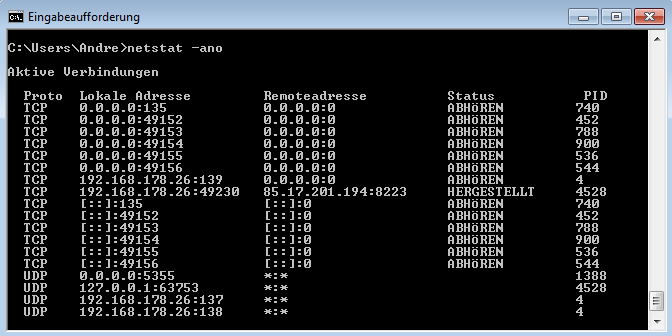

epmap 135/tcp DCE endpoint resolution |

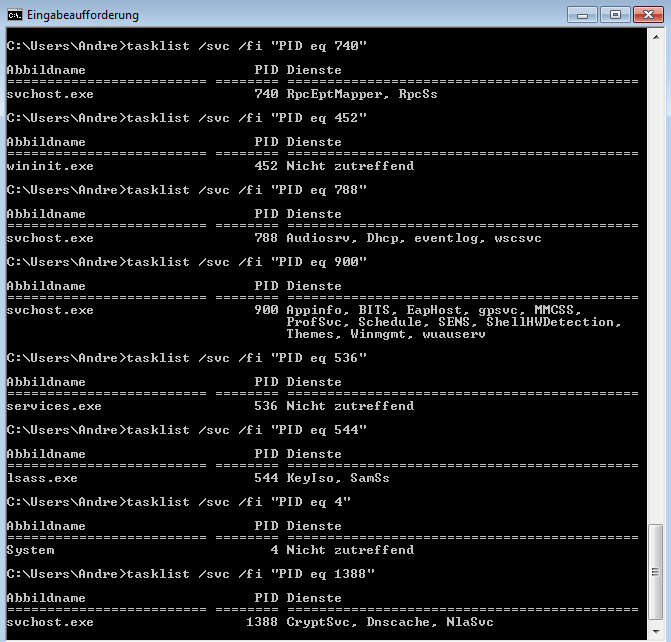

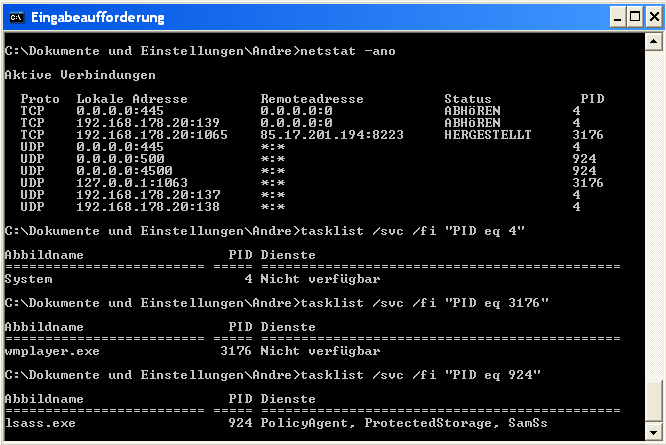

| Dienst |

Beschreibung |

Prozess |

Port |

| - |

NetBIOS Name Service |

System |

UDP-137 |

| - |

NetBIOS Datagram Service |

System | UDP-138 |

| - |

NetBIOS Session Service |

System |

TCP-139 |

| - |

Update von MS-Windows Dateien |

wininit.exe |

TCP-49152 |

| - |

Dienststeuerungs-Manager |

services.exe |

TCP-49155 |

| SamSs |

Sicherheitskonto-Manager |

lsass.exe |

TCP-49156 |

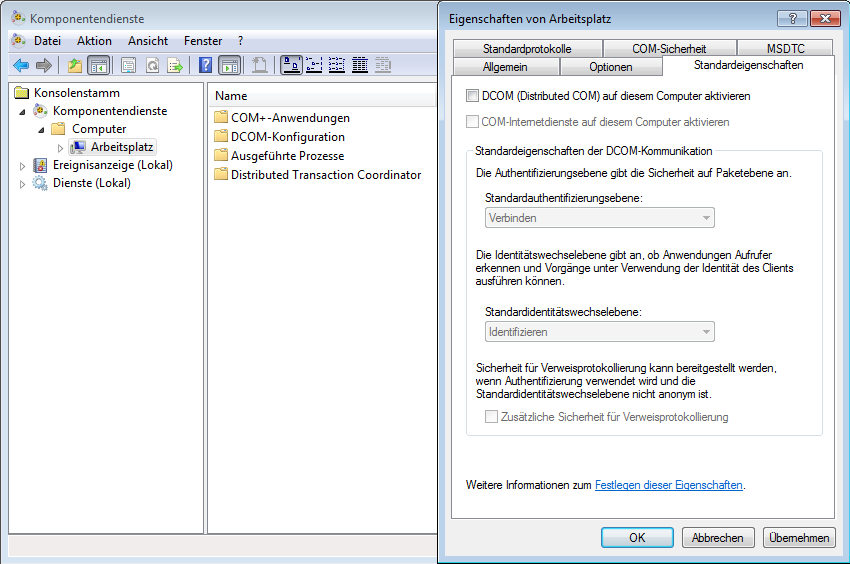

| DcomLaunch |

DCOM-Server Prozessstart |

svchost.exe (1) |

- |

| Power |

Stromversorgung |

svchost.exe (1) | - |

| PlugPlay |

Plug & Play |

svchost.exe (1) | - |

| RpcSs |

Remoteprozeduraufruf (RPC) |

svchost.exe (2) |

TCP-135 |

| RpcEptMapper |

RPC-Endpunktzuordnung |

svchost.exe (2) | TCP-135 |

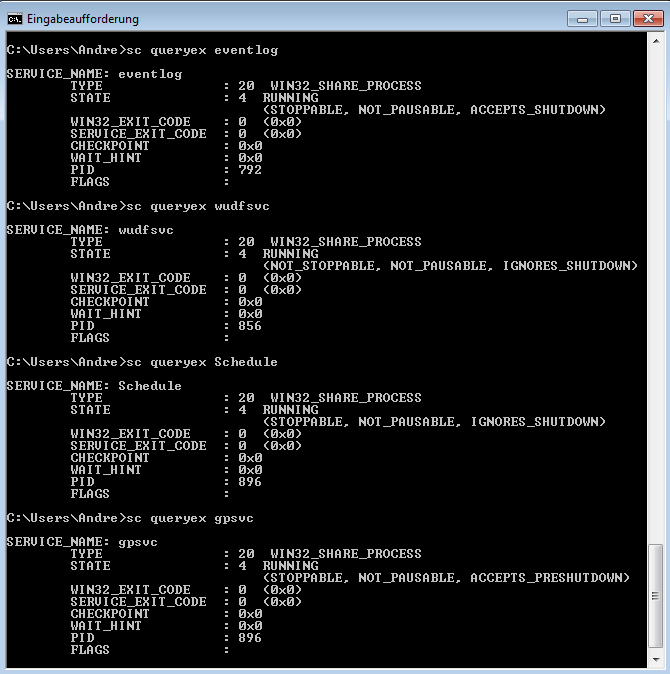

| eventlog |

Windows-Ereignisprotokoll |

svchost.exe (3) | TCP-49153 |

| wudfsvc |

Windows Driver Foundation |

svchost.exe (4) | - |

| Schedule |

Aufgabenplanung |

svchost.exe (5) |

- |

| gpsvc |

Gruppenrichtlinienclient |

svchost.exe (5) | TCP-49154 |

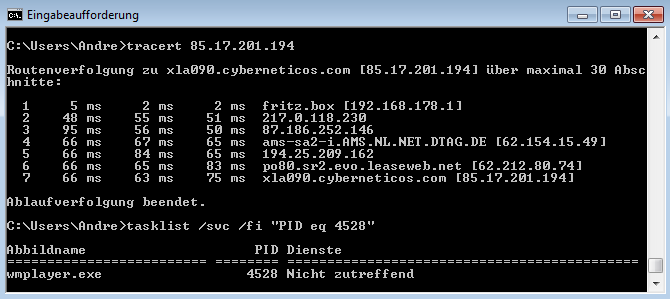

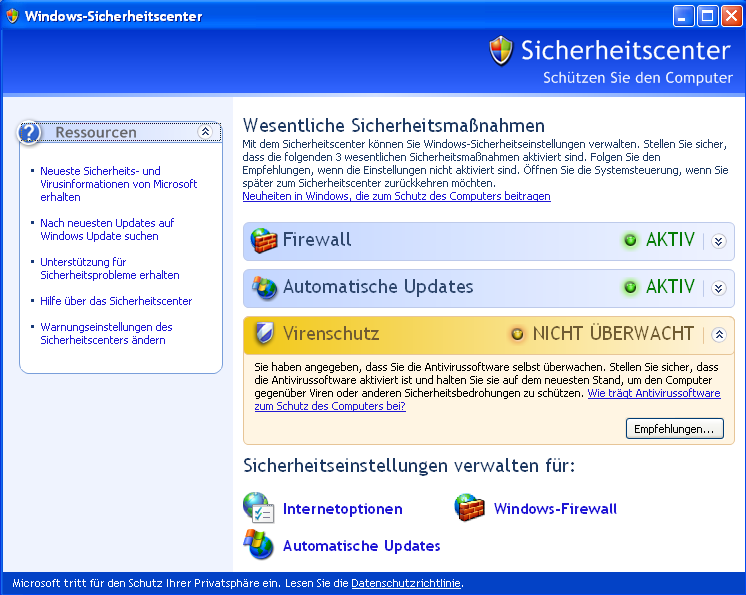

| GRC Port Authority Report

created on UTC: 2010-09-11 at 22:39:14 Results from scan of ports: 135, 137-139, 49152-49156 0 Ports Open 0 Ports Closed 9 Ports Stealth --------------------- 9 Ports Tested ALL PORTS tested were found to be: STEALTH. TruStealth: FAILED - ALL tested ports were STEALTH, - NO unsolicited packets were received, - A PING REPLY (ICMP Echo) WAS RECEIVED. |

| rem

WindowsXP-EMET-Adobe-Reader.bat rem Diese Batch Datei unter Benutzer admin ausführen C: cd \Programme\EMET\ EMET_Conf.exe --add "C:\Programme\Adobe\Reader 8.0\Reader\AcroRd32.exe" pause |

microsoft-ds 445/tcp Microsoft-Directory Services |

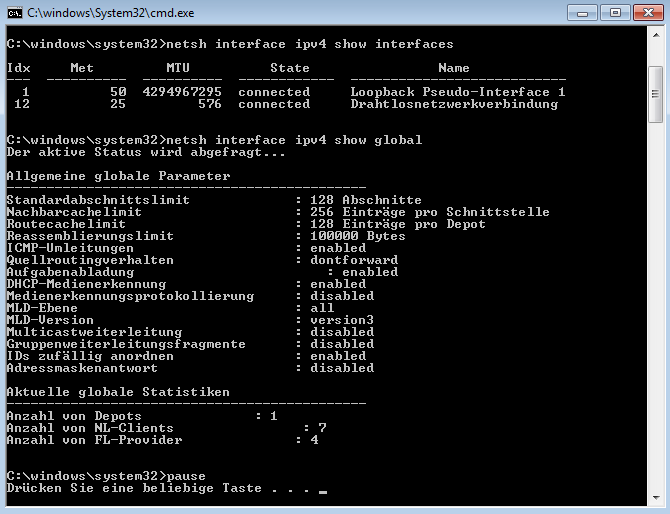

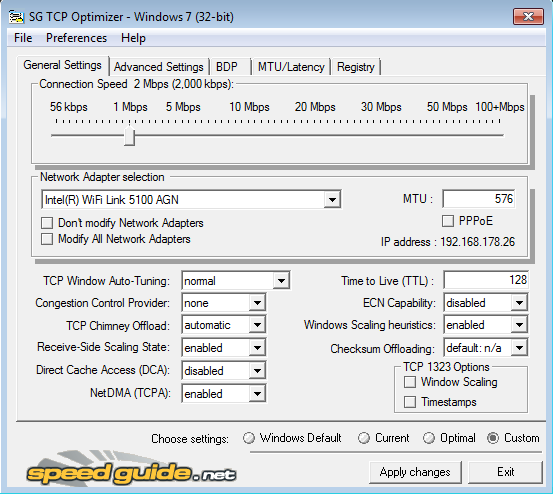

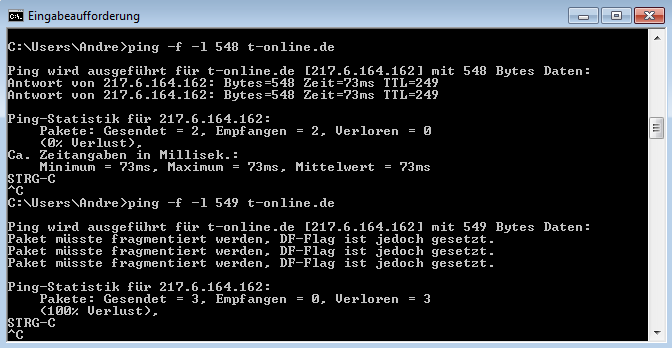

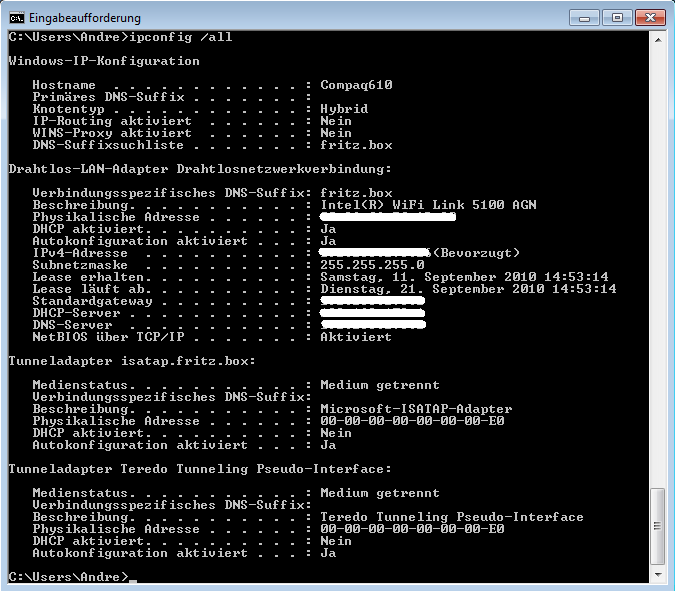

| rem MTUset.bat rem MS-Windows Vista, 7 setze MTU auf 576, Reassembly Buffer auf 100000 netsh interface ipv4 set subinterface "Drahtlosnetzwerkverbindung" mtu=576 store=persistent netsh interface ipv4 set global 128 256 128 100000 store=persistent netsh interface ipv4 show interfaces netsh interface ipv4 show global pause |